imToken钱包安全基础架构分析

imToken作为主流去中心化钱包,其安全机制建立在多重加密技术之上。钱包采用分层确定性(HD)架构,通过助记词生成加密私钥,所有交易数据本地加密存储。黑客常利用社会工程学攻击获取用户助记词,或通过恶意软件窃取Keystore文件。值得注意的是,imToken的开放特性使其成为盗币技术的重点目标,2022年区块链安全报告显示,约37%的数字货币盗窃案涉及钱包应用漏洞。用户需特别注意,任何索取助记词的行为都极可能是盗币陷阱。

五种常见imToken盗币技术手法揭秘

钓鱼网站是最普遍的imToken盗币技术,黑客克隆官方页面诱导用户输入助记词。为恶意DApp攻击,通过在去中心化应用中植入恶意代码,在用户授权交易时转移资产。第三是WiFi中间人攻击,在公共网络截取数据传输。第四类是通过伪造更新包分发木马程序,最近出现的"假空投"骗局就属于此类。最隐蔽的是供应链攻击,篡改依赖库代码窃取信息。安全专家指出,这些手法往往组合使用,先通过社交平台发送钓鱼链接,再引导安装恶意插件。

imToken盗币技术中的智能合约漏洞利用

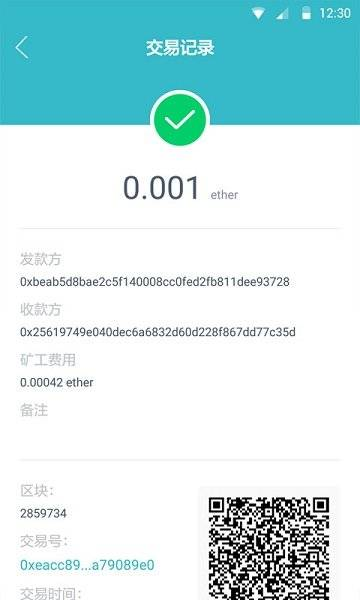

高级黑客会针对智能合约漏洞实施盗币。当用户在imToken中与问题合约交互时,恶意代码可能绕过授权机制直接转移代币。典型的攻击方式包括重入攻击(Reentrancy

)、整数溢出和函数权限滥用。2023年曝光的"假授权"骗局就利用了ERC20协议的approve函数缺陷。更危险的是,部分攻击会篡改交易接收地址,看似正常的转账实则流向黑客钱包。区块链审计机构建议,在imToken进行大额交易前,务必验证合约代码的可靠性。

移动端特有的imToken安全威胁

由于imToken主要作为移动应用运行,手机系统漏洞成为盗币技术突破口。安卓用户面临的主要风险是恶意应用获取辅助功能(Accessibility Service)权限,实时监控钱包操作。iOS设备则需警惕企业证书分发的假冒应用。剪贴板劫持可以替换复制的钱包地址,云同步可能导致Keystore文件泄露。安全研究显示,约68%的移动端盗币事件源于用户未及时更新系统补丁。特别提醒:切勿在越狱或root过的设备上使用imToken,这会大幅降低系统安全防护等级。

全面防御imToken盗币技术的实践方案

构建多层次防护体系是应对盗币技术的有效策略。硬件钱包冷存储可隔离网络威胁,建议将90%以上资产存放在Ledger等设备中。启用imToken的多重签名功能,设置交易密码和生物识别验证。定期检查授权合约,使用Revoke.cash等工具清理闲置权限。网络层面应始终启用VPN加密通信,禁用自动连接WiFi功能。最重要的是建立安全习惯:官方渠道下载应用、验证合约地址、小额测试交易。记住,没有任何正规项目会索要助记词或私钥。

在数字货币领域,imToken盗币技术与防护措施始终处于动态博弈状态。通过理解攻击原理、保持软件更新、采用冷热钱包分离策略,用户能显著降低资产风险。安全专家强调,90%的盗币事件源于人为疏忽,培养安全意识比任何技术防护都更重要。定期参加imToken官方安全培训,及时了解新型攻击手法,是保护数字资产的长期必修课。标签: #imtoken钱包里的币被盗 #imtoken币被盗找回案例