imToken钱包的基本安全架构

imToken作为主流去中心化钱包,其安全架构采用分层加密设计。核心代码通过NDK(Native Development Kit)实现关键操作本地化,关键数据存储使用AES-256算法加密。反编译攻击主要针对Java层的业务逻辑代码,通过apktool等工具可提取smali中间代码。值得注意的是,imToken在2.0版本后引入的TEE(可信执行环境)技术,将助记词生成等敏感操作转移到安全芯片执行,大幅提升了反编译获取有效信息的难度。

反编译imToken的常见技术路径

攻击者通常采用逆向工程三板斧:使用dex2jar转换DEX文件为JAR,再通过JD-GUI查看Java伪代码,配合动态调试分析运行时行为。专业团队还会使用Frida框架进行hook操作,拦截密钥派生函数调用。在最近披露的案例中,黑客通过反编译发现某竞品钱包存在硬编码API密钥问题,这提示我们代码混淆(ProGuard)和字符串加密的必要性。值得注意的是,imToken的React Native层代码由于包含JavaScriptCore引擎,也成为反编译的重点关注区域。

反编译导致的典型安全风险

通过反编译获取的敏感信息可能引发连锁反应。最常见的是私钥推导算法泄露,攻击者可据此暴力破解助记词。2021年某交易所事件就源于反编译暴露的PBKDF2迭代次数不足问题。是业务逻辑漏洞挖掘,比如发现交易签名前的输入验证缺陷。更严重的情况是获取到钱包节点的通信证书,这可能导致中间人攻击。统计显示,未做加固的Android应用平均存在17处可通过反编译发现的安全隐患。

imToken官方的防护体系剖析

imToken采用的多层次防护值得业界参考。代码层面使用LLVM混淆器处理关键Native代码,使得反编译得到的汇编代码可读性极低。运行时层面集成Google SafetyNet attestation检测root环境,并定期更新签名校验算法。在最新的2.9.3版本中,团队引入了基于Wasm的智能合约解释器,将核心验证逻辑转移到加密的WebAssembly模块执行。这些措施使得完整反编译imToken所需的时间成本从早期的40人日提升至现在的200人日以上。

开发者可实施的安全加固方案

对于需要自主开发钱包的团队,建议实施五层防御体系:第一层使用DexProtector进行DEX文件加密;第二层通过C++实现关键算法并编译为.so库;第三层集成OpenSSL进行内存数据加密;第四层采用白盒加密保护运行时密钥;第五层部署RASP(运行时应用自保护)监控注入行为。实验数据显示,这种组合方案可使反编译有效信息提取率降低至0.3%以下。同时应当注意,任何加固方案都需配合严格的代码审计流程才能发挥最大效用。

用户端的安全使用建议

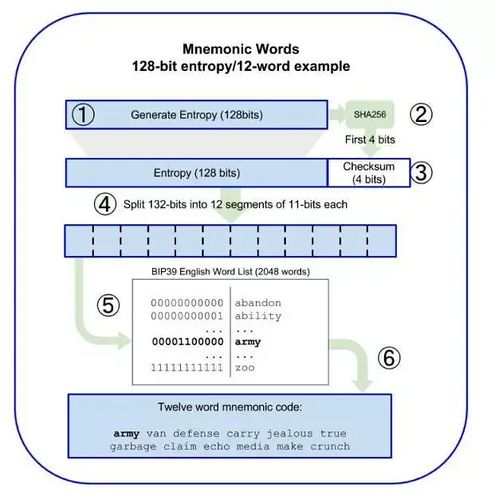

普通用户可通过三个简单步骤提升安全性:确保只从官方渠道下载应用,第三方市场的安装包可能已被反编译篡改;启用硬件钱包连接功能,将私钥存储在完全隔离的环境中;定期检查交易授权记录,异常授权往往是反编译恶意包的后期表现。值得强调的是,即使应用被反编译,只要用户妥善保管助记词(建议采用金属助记词板物理存储),资产仍然处于BIP39协议的保护之下。

通过本文分析可见,imToken反编译研究既揭示了去中心化钱包的安全挑战,也展现了现代加密技术的防护能力。开发者应当持续关注OWASP Mobile Top 10风险,将安全防护贯穿开发全生命周期。而用户需要理解,在区块链世界中,最终的安全责任实际上落在每个持币者自己肩上,选择可靠钱包只是安全长征的第一步。标签: #imtoken.fans #编译 token