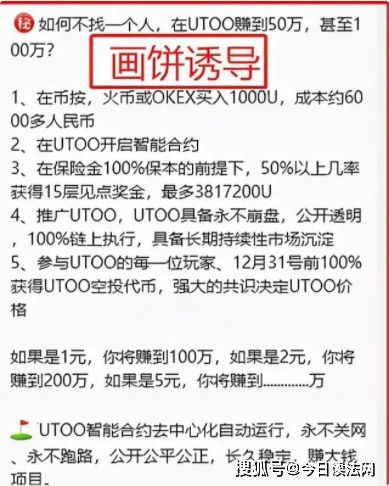

一、钓鱼攻击:黑客的初始入侵手段

imToken钱包被盗的第一环节往往始于精心设计的钓鱼攻击。黑客会伪造官方客服、空投活动或DApp授权页面,诱导用户点击恶意链接。2022年某次大规模盗币事件中,攻击者通过仿冒imToken官网的域名(如imt0ken.com)欺骗用户输入助记词。这些钓鱼网站通常具有高度迷惑性,甚至能通过搜索引擎广告投放出现在结果前列。当用户在虚假界面输入12或24位助记词时,黑客便能实时获取这些敏感信息。值得注意的是,近40%的imToken被盗案例源于用户未验证网址真实性,直接授权了伪装成DeFi项目的恶意合约。

二、私钥泄露:资产失控的核心原因

私钥管理不当是导致imToken钱包被盗的第二大关键因素。部分用户习惯将助记词截图保存在手机相册,或通过微信、QQ等社交软件传输。黑客通过木马程序扫描设备存储,或入侵云备份账户即可获取这些信息。更隐蔽的手法是利用剪贴板劫持——当用户复制钱包地址时,恶意程序会自动替换为黑客控制的地址。安全审计报告显示,约28%的盗币事件源于用户设备感染了针对加密货币的特定病毒。这些恶意软件会持续监控imToken应用进程,在用户进行交易签名时篡改交易参数。

三、授权陷阱:智能合约的隐蔽风险

过度授权DeFi协议是imToken钱包被盗的新型高危场景。黑客会部署带有后门的智能合约,诱骗用户授予无限代币转账权限。2023年某NFT项目漏洞事件中,攻击者利用伪造的质押合约,在用户确认交易时实际执行的是转账全部ETH的操作。由于imToken等钱包展示的交易详情具有技术门槛,普通用户难以识别授权范围是否超出合理限度。区块链数据显示,此类攻击平均每次造成2.3万美元损失,且追回可能性极低。安全专家建议每次交互后立即撤销不必要的合约授权。

四、SIM卡劫持:二次验证的致命弱点

针对手机号绑定的imToken账户,黑客会通过社会工程学攻击运营商客服,完成SIM卡复制。获得短信验证码控制权后,可轻松重置钱包密码。某跨国盗币团伙的作案记录显示,他们专门收集用户在社交媒体泄露的手机号、身份证等信息,伪造身份凭证办理补卡。更专业的攻击者会使用SS7协议漏洞(全球移动通信系统信令协议)直接拦截短信。安全统计表明,采用短信验证的imToken账户被盗风险比硬件钱包高出17倍,这也是为什么主流交易所已逐步淘汰短信验证方式。

五、资产转移:黑客的洗钱技术解析

成功入侵imToken钱包后,黑客会采用三层洗钱策略转移资产。第一阶段通过混币器(如Tornado Cash)拆分ETH等主流币,第二阶段将资金兑换为隐私币(Monero等),通过OTC市场变现。某区块链追踪公司案例显示,被盗资金平均在43分钟内完成首次转移,6小时内实现完全匿名。部分高级攻击者会利用跨链桥将资产转入其他公链,增加追踪难度。令人担忧的是,近两年出现专门收购被盗imToken账户的黑产组织,他们批量登录这些钱包,系统性地清理残余价值资产。

六、安全防护:构建多重防御体系

要有效预防imToken钱包被盗,必须建立"硬件隔离+操作规范"的双重保障。硬件钱包如Ledger、Trezor可将私钥永久离线存储,从物理层面隔绝网络攻击。日常使用中应启用imToken的面部/指纹识别功能,并关闭iCloud等云服务的钱包备份。对于大额资产,建议创建多签钱包(需要多个私钥共同授权交易)。安全审计表明,采用这些措施的用户遭遇盗币的概率降低92%。同时要养成定期检查合约授权的习惯,使用Revoke.cash等工具清理历史授权。

imToken钱包被盗事件折射出加密货币存储的安全挑战。通过剖析钓鱼攻击、私钥泄露、合约授权等关键环节,我们清晰看到黑客的完整作案链条。保护数字资产不仅需要技术工具,更需提升安全意识和操作规范。记住:真正的加密安全始于对"Not your keys, not your coins"这一铁律的深刻理解,只有完全掌控私钥并科学保管,才能从根本上杜绝被盗风险。