一、imToken钱包木马的基本特征与危害

imToken钱包木马是一种专门针对数字货币用户的恶意软件,通常伪装成官方应用或插件进行传播。这类木马具有高度隐蔽性,能够窃取用户的助记词、私钥等核心敏感信息。根据安全机构统计,2022年因木马攻击导致的数字资产损失超过3亿美元。木马程序往往通过篡改交易地址、拦截短信验证码等方式实施盗窃,用户可能在毫无察觉的情况下遭遇资产转移。值得注意的是,部分变种木马甚至会建立持久化连接,持续监控钱包活动。

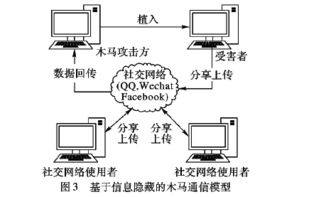

二、木马技术的常见传播途径分析

攻击者主要通过三大渠道传播imToken钱包木马:是第三方应用市场,约67%的感染案例源于非官方渠道下载的篡改版应用。是钓鱼网站,攻击者制作高仿真的imToken官网诱导用户输入助记词。更隐蔽的是供应链攻击,通过污染开发者依赖库在编译阶段植入恶意代码。近期还出现通过社交媒体传播的"空投陷阱",以赠送代币为名诱导用户扫描含木马的二维码。这些传播方式都利用了用户对高收益活动的心理预期,实施精准社会工程学攻击。

三、高级木马的核心技术实现原理

现代imToken钱包木马采用混合攻击技术,结合了传统恶意软件与区块链特性。内存抓取技术可以提取设备RAM中暂存的私钥片段,而剪贴板劫持模块会实时监控并替换加密货币地址。更复杂的变种使用MITM(中间人攻击)技术拦截加密通信,甚至伪造区块链节点提供虚假交易确认。部分木马还具备环境检测能力,当发现运行在沙箱或分析工具中时会自动休眠。这些技术使得传统杀毒软件难以有效检测,需要专门的行为分析引擎才能识别。

四、用户端的安全防护体系构建

构建多层防护体系是应对imToken钱包木马的关键。硬件层面建议使用冷钱包存储大额资产,隔离网络连接风险。软件层面必须通过官方渠道验证应用签名,并启用生物识别等二次验证。操作规范上要养成交易前核对地址尾号的习惯,警惕突然出现的权限请求。技术爱好者可配置专属防火墙规则,阻断可疑的C&C服务器通信。定期使用区块链浏览器检查智能合约授权情况,及时撤销不必要的权限设置,这些措施能显著降低被攻击概率。

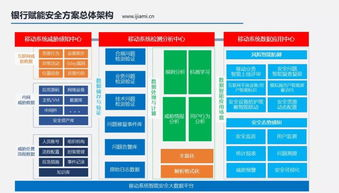

五、企业级安全解决方案的发展趋势

面对日益复杂的imToken钱包木马,安全厂商正在研发新一代防护技术。基于TEE(可信执行环境)的密钥管理方案能将敏感操作隔离在安全飞地中。行为分析引擎通过机器学习识别异常交易模式,在资产转出前进行风险预警。部分企业开始采用多方计算(MPC)技术,实现私钥分片存储和协同签名。最前沿的解决方案结合零知识证明,在验证交易合法性时不暴露任何敏感信息。这些技术创新正在重塑数字资产安全生态,但用户教育仍是防御链条中最薄弱的环节。

imToken钱包木马技术持续演进,攻击者不断开发新的渗透手段。通过了解木马传播机制和技术原理,用户可建立有效的安全防护意识。记住永远不要在任何场合泄露助记词,定期检查设备安全状态,将数字资产分散存储。只有保持警惕并采用专业防护措施,才能在享受区块链便利的同时确保资产安全。标签: #imtoken钱包源码 #imtoken钱包的安全性