假imToken源码的技术实现原理

假imToken源码通常通过逆向工程(Reverse Engineering)手段获取正版应用代码框架,再植入恶意模块进行二次开发。攻击者会保留原版UI界面设计,但在关键交易验证环节插入后门代码。这类伪造钱包往往通过非官方渠道分发,利用区块链交易不可逆的特性,在用户授权时窃取助记词或私钥。值得注意的是,部分高级伪造版本甚至会模拟Gas费计算流程,使整个盗币过程更具隐蔽性。

如何识别假imToken钱包应用

专业的安全审计发现,假imToken应用存在几个显著特征:是签名证书异常,正版应用使用"ConsenSys Solutions"公司证书,而伪造版本多采用个人开发者证书。是API请求地址差异,正版钱包严格使用https://token.im官方域名,伪造版本常使用相似域名诱导用户。最关键的是交易广播机制,正版应用会进行本地签名验证,而伪造版本会直接将私钥传输到攻击者服务器。用户可通过检查这三项核心指标有效辨别真伪。

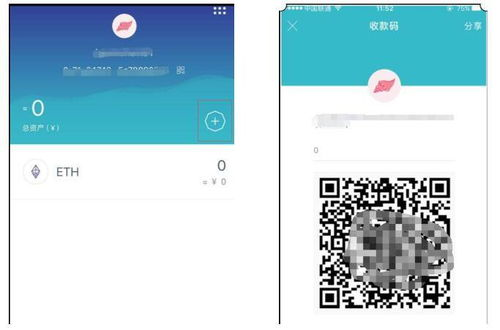

假imToken源码的典型攻击手法

基于对多个恶意样本的分析,假imToken主要采用三种攻击方式:第一种是"中间人攻击"(MITM),在用户输入助记词时进行屏幕录制;第二种是"交易替换攻击",在后台修改收款地址参数;第三种是"延迟广播攻击",先向用户显示虚假交易成功界面,实际扣留交易不提交链上。这些手法都依赖于对源码关键函数的篡改,特别是与加密算法相关的KeyStore模块和TransactionBuilder组件。

开发者如何检测源码真伪

对于技术人员而言,可通过以下方法验证imToken源码真实性:检查Gradle配置中是否包含官方依赖库token-core-android;验证BIP39(比特币改进提案39)助记词生成算法实现是否完整;测试隔离见证(SegWit)地址生成逻辑是否正确;审计Web3.js调用链路是否直接连接Infura节点。正版源码在这些核心模块都采用标准实现,而伪造版本往往存在算法缺失或参数硬编码问题。

用户资产被盗后的应急处理

若不幸安装了假imToken应用导致资产损失,应立即执行以下操作:断开设备网络连接,防止更多信息泄露;使用其他安全设备登录正版钱包,将剩余资产转移至新生成的钱包地址;向imToken官方提交欺诈报告,提供伪造应用的下载渠道和版本信息;向当地网警报案,区块链交易记录可作为电子证据。需要注意的是,由于区块链的不可篡改性,已确认的交易通常无法撤销,因此预防永远比补救更重要。

假imToken源码问题凸显了加密货币领域的安全挑战。通过了解其技术实现原理和攻击特征,用户和开发者都能提升风险防范能力。记住始终从官方渠道下载钱包应用,定期验证应用签名,对异常交易保持警惕。只有将技术防护与安全意识相结合,才能有效守护数字资产安全。当遇到可疑情况时,建议立即联系imToken官方客服进行确认。