一、imToken私钥的技术定义与核心作用

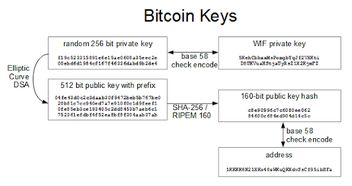

imToken明文私钥是指未经任何加密处理的64位十六进制字符串,本质上是由ECDSA(椭圆曲线数字签名算法)生成的随机数。这个关键字符串对应着区块链地址的绝对控制权,其作用相当于传统银行的账户密码+U盾的组合。与助记词不同,私钥是密码学层面的原始控制凭证,而助记词只是其可读性转化形式。当用户在imToken创建钱包时,系统会通过Keccak256哈希函数生成这对不可逆的密码学密钥,其中私钥的安全存储直接决定资产归属权。

二、明文存储的典型风险场景分析

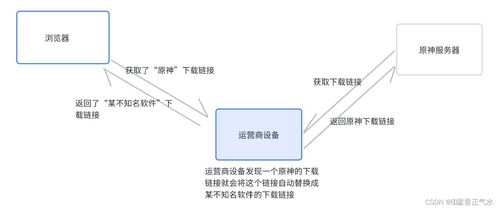

在imToken使用过程中,用户可能遭遇三种高危明文暴露场景:是截图缓存风险,当用户通过手机截图保存私钥时,相册自动同步可能造成云端泄露;是剪贴板残留,部分安卓系统的输入法会记录剪切板历史;最严重的是文本文件存储,未加密的txt文档一旦被恶意软件扫描即导致资产被盗。根据慢雾科技2022年安全报告,83%的数字资产盗窃案都与私钥明文存储直接相关。这些风险在imToken官方文档中被明确列为禁止行为,但许多用户仍因便利性忽视安全警告。

三、加密私钥与明文私钥的本质区别

imToken标准安全方案采用AES-256-CBC加密算法保护私钥,与明文存储存在三个关键差异:加密状态下需要密码才能解密使用,相当于增加动态验证层;加密私钥被存储在系统安全沙箱内,而非用户可见文件系统;每次交易都会触发二次验证流程。相比之下,明文私钥就像将保险箱密码贴在箱体表面,任何获得存储介质的人都能直接转移资产。值得注意的是,imToken的KeyStore文件正是加密私钥的实现形式,其设计符合BIP-39安全规范。

四、专业级私钥管理的最佳实践方案

对于必须备份私钥的情况,建议采用物理介质分级存储策略:将私钥分割为三份密文,使用Shamir秘密共享算法加密后分别存储于银行保险箱、家用保险柜及可信亲属处。日常使用中应强制启用imToken的生物识别锁,并配合硬件钱包形成多重签名机制。企业级用户可考虑使用MPC(多方计算)钱包方案,使单点泄露无法构成安全威胁。这些方法的核心逻辑都是避免私钥以完整明文形态出现在任何联网设备中。

五、遭遇私钥泄露后的应急处理流程

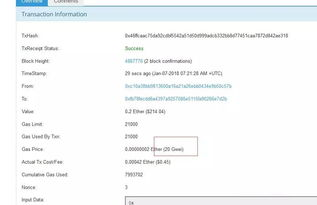

当发现imToken私钥可能泄露时,必须立即执行资产迁移三部曲:通过安全环境登录钱包,将全部资产转移至新生成的钱包地址;冻结关联的DeFi授权,在Etherscan等区块链浏览器上调用revoke函数;需监控原地址交易记录至少90天。需要注意的是,已泄露的私钥对应的地址应永久弃用,因为区块链交易的不可逆特性决定历史泄露无法补救。imToken官方客服明确表示,任何承诺能"修复"私钥泄露的服务都是诈骗行为。

理解imToken明文私钥的危险本质是数字资产安全的第一课。通过本文揭示的加密存储原理与应急方案,用户应当建立"私钥即资产"的核心认知。记住:真正的区块链安全不在于复杂的工具,而在于对私钥管理基本准则的严格执行。将加密思维转化为日常操作习惯,才是对抗日益精进的网络攻击的最佳防御。标签: #明文私钥和bip38区别 #明文私钥是什么意思