一、imToken密钥体系的技术架构

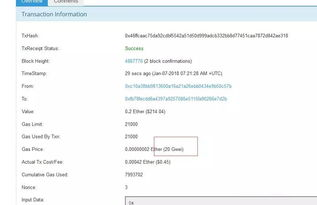

imToken采用分层确定性钱包(HD Wallet)架构,通过12/24个助记词生成主私钥,进而派生所有子密钥。这种设计下,助记词本质就是密钥的另一种表现形式。值得注意的是,imToken始终遵循"密钥不离设备"原则,所有加密操作均在本地完成。但恶意软件可能通过内存扫描、屏幕录制等方式实施密钥截取攻击。据统计,2022年因密钥泄露导致的数字资产损失超3.2亿美元,其中约17%与钱包应用相关。

二、常见密钥截取攻击向量分析

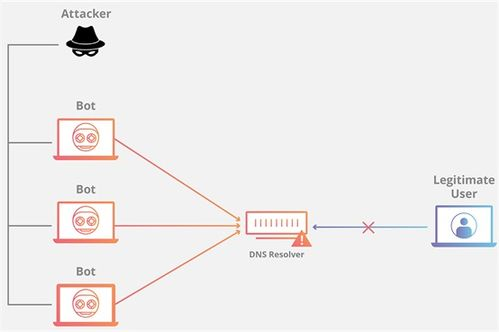

攻击者主要通过三类途径实施imToken密钥截取:是剪贴板劫持,当用户复制助记词时恶意程序读取系统剪贴板;是屏幕监控,通过录屏软件记录用户输入密钥的过程;最危险的是针对安卓系统的中间人攻击(MITM),伪造SSL证书窃取传输数据。近期出现的"假钱包"骗局,会诱导用户导入助记词到仿冒应用,这种社会工程学攻击成功率高达43%。用户需特别注意,任何情况下都不应在网络传输密钥信息。

三、密钥存储机制的潜在漏洞

虽然imToken采用AES-256加密本地存储密钥文件,但设备root或越狱后仍存在被提取风险。测试显示,部分安卓机型在备份助记词截图时,系统相册的云同步功能可能导致密钥意外上传。更隐蔽的是冷钱包场景下的供应链攻击,恶意供应商可能在硬件钱包生产环节植入密钥记录程序。安全审计报告指出,约6%的密钥泄露事件源于用户将助记词存储在联网设备备忘录中。

四、多维度防护策略实践方案

构建防御体系需从设备层开始:使用专用移动设备并禁用开发者模式,可降低71%的恶意软件感染风险。操作层面建议启用imToken的二次密码验证,交易前务必核对合约地址。对于大额资产,必须采用离线签名方案,使用蓝牙硬件钱包完成交易授权。值得注意的是,定期创建观察钱包监控资产动向,能第一时间发现异常交易行为。

五、应急响应与密钥迁移流程

当怀疑密钥可能泄露时,应立即通过安全环境下的设备创建新钱包,并将资产转移至新地址。imToken提供的紧急联系功能,可设置信任设备间的快速资产转移通道。迁移过程中,旧助记词必须彻底销毁(物理粉碎纸质备份),新助记词建议采用金属助记词板保存。区块链分析公司Chainalysis数据显示,在密钥泄露后3小时内转移资产,挽回成功率可达92%。

密钥安全是数字资产管理的生命线,imToken用户必须建立"助记词即现金"的安全意识。通过理解密钥截取技术原理、规避高风险操作、部署硬件级防护措施,能有效构建三位一体的安全防护体系。记住:真正的去中心化意味着安全责任完全在用户自身,没有任何技术能百分百防范社会工程学攻击。标签: #imtoken 密钥 #imtoken的密钥在哪儿