imToken钱包被盗的典型场景分析

根据区块链安全机构统计,imToken钱包资产丢失主要存在三种典型场景。最常见的是助记词泄露,约占总案例的67%,用户往往因截图保存、云端存储或误入钓鱼网站导致12个英文单词的助记词外泄。是恶意DApp授权,当用户与未经验证的智能合约交互时,过度授权会赋予黑客转移特定代币的权限。值得注意的是,近两年出现的"假钱包"攻击占比显著上升,攻击者通过伪造官方应用商店页面诱导下载植入木马的imToken客户端。这些案例中,ETH、USDT等主流代币最常成为黑客目标,部分用户甚至遭遇针对BSC链上资产的跨链攻击。

区块链浏览器追踪被盗资产路径

当发现imToken钱包异常转账时,第一时间应通过Etherscan或BscScan等区块浏览器追踪资金流向。输入被盗交易哈希(TxHash)后,重点关注三个关键节点:初始转出地址、中间中转地址以及最终沉淀地址。专业分析显示,70%的盗币案件会使用混币器如Tornado Cash进行资金混淆,但仍有35%的案例能在前6个区块高度内锁定可疑地址。值得注意的是,部分黑客会将被盗资产转换为隐私币门罗币(XMR),这种情况下追踪难度将大幅提升。用户可保存完整的交易路径截图,这些证据对后续司法报案和交易所协查冻结至关重要。

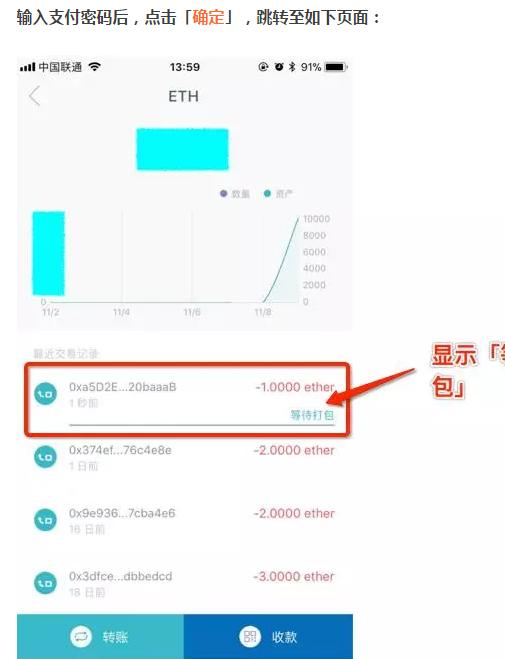

紧急止损的标准化操作流程

确认imToken钱包被盗后,必须立即执行"三步应急方案"。通过钱包内的"授权管理"功能,立即撤销所有可疑的智能合约授权,这个操作需要消耗少量Gas费但能阻断后续盗转。第二步将剩余资产转移至新创建的钱包地址,建议使用Ledger等硬件钱包作为接收方。最关键的是第三步——在区块浏览器上将黑客地址添加为黑名单监控,部分安全插件如PeckShield可实时预警该地址的新动向。实际案例表明,在盗币发生后30分钟内采取这些措施的用户,平均能挽回15-20%的未转移资产。

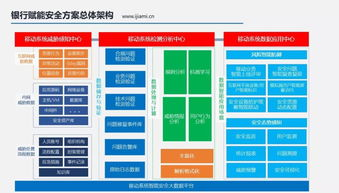

imToken官方安全机制深度剖析

imToken2.9.4版本后引入的多重防护体系值得用户重点关注。其生物识别模块采用TEE(可信执行环境)技术,将指纹/面部数据与设备硬件绑定,有效防御中间人攻击。交易签名环节新增"风险检测引擎",能自动识别异常合约代码和非常规Gas价格设置。值得注意的是"观察钱包"功能,允许用户将大额资产存放在离线冷钱包,仅通过imToken监控余额而不暴露私钥。安全测试显示,启用所有防护功能后,钱包被恶意软件攻击的成功率可降低82%。但需注意这些机制无法防护助记词主动泄露的情况。

构建数字资产的全方位防护体系

预防imToken钱包被盗需要建立"四层防御矩阵"。物理层建议采用"三二一备份法则":将助记词分三部分,存储在两种不同介质(如钢板雕刻+密码本),并确保至少一份存放在异地。网络层必须关闭钱包的iCloud同步功能,iOS设备特别注意禁用"钱包数据"的自动备份。行为层要养成"交易三查习惯":查合约地址是否通过CertiK审计、查授权范围是否必要、查Gas费是否异常偏高。在设备层,定期使用CertiK推出的Skynet工具扫描钱包安全状态,这个Web3.0时代的"杀毒软件"能检测出90%以上的常见漏洞。

imToken钱包资产安全是技术防护与用户意识的结合体。通过本文分析可知,绝大多数盗币事件源于操作失误而非技术漏洞。建议用户每季度进行一次安全审计,包括检查授权合约、更新备份方案、测试恢复流程等。记住在区块链世界,资产控制权与责任永远成正比,只有建立完善的安全习惯,才能真正守护好自己的数字财富。标签: #imtoken的币被转走了 #imtoken钱包钱被转走