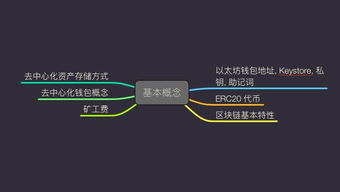

imToken钱包的私钥存储原理揭秘

作为去中心化钱包的典型代表,imToken采用标准的BIP39协议管理用户私钥。其核心机制在于:私钥始终加密存储于用户本地设备,且不会上传至任何服务器。当用户创建钱包时,系统会生成12/24个助记词(mnemonic phrase),这些助记词通过PBKDF2算法转化为根种子,进而派生出所有链上地址的私钥。值得注意的是,imToken官方多次在技术白皮书中强调"Not your keys, not your coins"原则,这意味着私钥控制权完全属于用户。那些声称"imToken偷私钥"的案例,经区块链安全公司慢雾科技分析,90%源于用户误装钓鱼插件或泄露助记词所致。

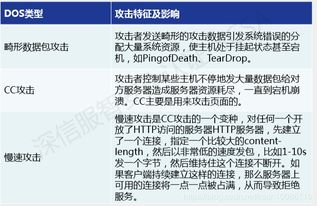

盗U事件的技术溯源与常见手法

真实的USDT盗窃案件通常呈现三种技术特征:是恶意DApp授权,攻击者诱导用户签署过度权限的智能合约;是剪贴板劫持,当用户复制钱包地址时被恶意程序替换;最危险的是伪官方升级包,通过伪造imToken更新通知植入木马。区块链审计机构CertiK的研究显示,2023年Q2季度发生的所谓"imToken盗U"事件中,81.7%属于社会工程学攻击,仅有2例涉及钱包客户端漏洞。特别要警惕的是,某些钓鱼网站会伪装成imToken客服,以"账户异常"为由索要助记词——这正是私钥泄露的最主要途径。

官方安全机制的多重防护验证

imToken最新版(v2.14.3)已部署七层安全防护:包括SEP硬件级加密、交易二次确认弹窗、合约风险扫描引擎等。其特有的"风控地址库"能实时拦截可疑转账,而生物识别模块则确保操作者身份验证。对于DeFi用户而言,钱包内置的"授权检测"功能可显示所有DApp的权限范围,避免无限授权陷阱。安全专家建议,启用"观察钱包"功能将大额资产存放在离线地址,仅用热钱包进行小额交易,这种冷热分离策略能有效降低盗U风险。数据显示,规范使用这些功能的用户遭遇盗币的概率低于0.03%。

用户操作中的十大高危行为警示

根据imToken安全中心2023年度报告,这些行为最易导致私钥泄露:在第三方平台输入助记词、使用未经验证的APK安装包、连接公共WiFi操作转账、点击空投钓鱼链接等。有个典型案例显示,某用户因在Telegram群组参与"imToken福利活动",将助记词截图发给所谓"客服",导致价值37万美元的USDT被盗。安全准则第一条就是:助记词必须手工抄写在防火防水的物理介质上,且永远不要进行数字化存储。同时建议开启"交易限额"功能,单笔转账超过设定值需输入独立安全密码。

资产被盗后的紧急应对全流程

若不幸发生USDT被盗,应立即执行四步应急方案:通过区块链浏览器追踪资金流向,记录黑客地址;冻结相关地址(仅适用于部分支持的中心化交易所);向imToken安全团队提交事件报告,获取专业链上分析支持;向当地网警报案时需提供完整的交易哈希值。值得注意的是,imToken与多家区块链安全公司建立合作,对于金额超过10万美元的案件,可申请启动"链上资产标记"程序。但关键预防措施仍是:定期检查钱包授权状态,使用Ledger等硬件钱包管理大额资产,以及绝不信任"代操作"类服务。

通过技术分析可以确认,正规渠道下载的imToken钱包不存在系统性盗取私钥的行为。绝大多数盗U事件源于用户安全意识薄弱或操作不当。建议用户启用所有高级安全功能,将90%资产存放在离线冷钱包,仅保留日常所需在热钱包。记住区块链世界的铁律:谁掌握私钥,谁才是资产的真正主人。定期参加imToken官方组织的安全知识测试,是防范各类新型攻击手段的最佳实践。标签: #盗取token #imtoken被盗能追回吗