一、imToken钱包授权机制的技术原理

imToken作为以太坊生态的典型代表,其授权功能本质上是基于ERC-20标准的approve方法。当用户与DApp(去中心化应用)交互时,系统会要求对特定智能合约地址授予代币操作权限。这种设计原本是为提升DeFi(去中心化金融)操作效率,却成为黑客利用的关键突破口。授权过程中,多数用户往往忽视查看合约代码的细节,导致超额授权现象普遍存在。更危险的是,部分恶意合约会伪装成正规项目,诱导用户签署包含transferFrom方法的隐蔽条款。

二、盗币事件的三大典型攻击模式

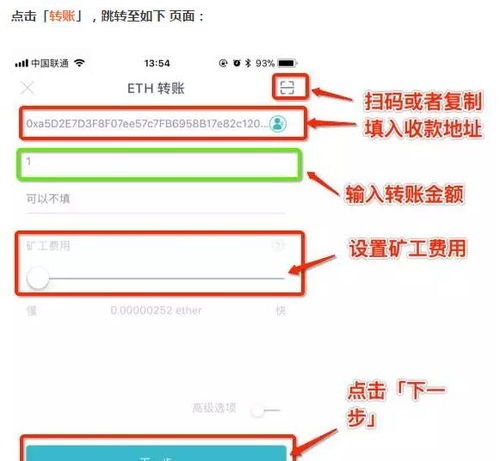

第一种是"钓鱼授权"攻击,黑客伪造知名交易所或项目方界面,诱导用户扫描包含恶意代码的二维码。第二种为"无限授权"陷阱,攻击者通过修改Gas费用参数,使用户在不知情下签署了无数量限制的授权协议。第三种则是"后门合约"攻击,看似正常的DApp中嵌入可升级智能合约,待用户量积累到一定程度后突然执行批量转币操作。2022年某DeFi平台盗币事件就属于典型案例,攻击者利用imToken的自动授权提示缺陷,瞬间转移87个ETH。

三、授权前后的关键风险识别点

在进行任何授权操作前,务必核查合约地址的可靠性。正规项目的合约通常会在官网和社交媒体公示,且经过CertiK等审计机构验证。授权过程中要特别注意Gas费异常波动,正常授权交易Gas消耗应在

50,000-

100,000单位之间。完成授权后,建议立即通过Etherscan等区块链浏览器检查授权记录,重点关注"Spender"字段显示的合约地址权限。若发现可疑授权,应立即使用Revoke.cash等工具撤销权限。

四、imToken官方安全防护措施剖析

imToken团队在2.9.8版本后引入了授权风险分级系统,将合约分为"已验证"、"未验证"和"高风险"三个等级。钱包内建的交易预览功能现在会明确显示授权代币种类和数量上限,并针对无限授权情况发出红色警告。2023年新增的"授权管理"面板允许用户直接查看和撤销历史授权记录,大幅降低了后期维护成本。但需注意,这些措施仍依赖用户主动查看,无法完全阻止社会工程学攻击。

五、用户自主防护的进阶实践方案

资深用户建议采取"三账户分离"策略:日常交易、资产存储和合约交互分别使用不同钱包地址。对于大额资产,可考虑使用硬件钱包通过WalletConnect与imToken联动操作。每次授权前应当手动设置合理的授权限额,仅批准单次交易所需的代币数量。启用生物识别+二次验证的双重认证机制,能有效防止私钥泄露导致的盗币事件。定期使用DeBank等资产看板工具扫描授权合约,及时发现异常权限。

六、遭遇盗币后的应急处理流程

当发现imToken钱包出现未经授权的转账时,首要任务是立即断开所有DApp连接,并通过区块链浏览器确认交易详情。若资产仍在攻击者地址未转移,可尝试联系交易所冻结相关账户。及时在ETH Gas Station查询当前网络状况,争取在黑客转移前以更高Gas费抢发撤销交易。完成基础操作后,应当保留交易哈希、授权记录等完整证据链,向imToken安全团队和当地网警报案。值得注意的是,多数盗币事件发生在授权后的72小时内,这段时间需特别关注钱包动向。

imToken授权钱包盗币风险的本质,是便捷性与安全性难以兼得的区块链技术悖论。通过本文揭示的六维防护体系,用户可将风险控制在可接受范围内。记住核心原则:任何授权都应当视为"有限信任"行为,保持警惕才是数字资产安全的终极防线。定期更新安全知识,适应不断演变的攻击手法,方能在加密货币世界稳健前行。